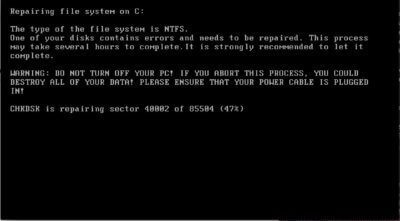

…жмите кнопку выключить пока точно не выключится.

И не включать, а отдать специалисту.

А если увидели такую картинку:

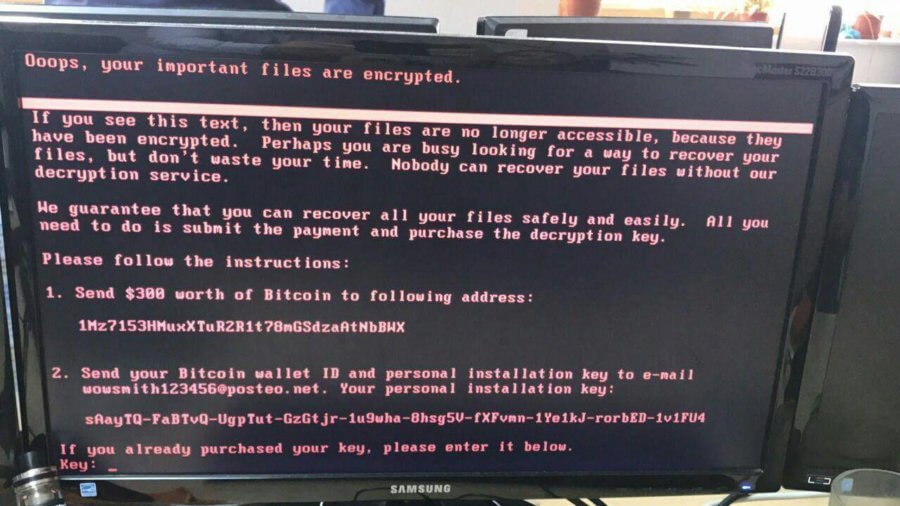

то уже поздно.

Tim Tretyak (ASM, TS Consultant в Hewlett Packard Enterprise)

Kоротенько суммирую:

1. Изначальный вектор распространения рансомвари — обновления программы m.e.doc. Невзирая на то, что сами они это отрицают, статистика на конец дня четко показывает, что заражены все сервера m.e.doc, обновлявшиеся в течение последних недель. Или иными словами — пока не найдено ни одного незараженного сервера данной программы.

2. По локалке рансомварь распространяется как минимум двумя способами — через старый добрый MS17-010 и открытие клиентом документа с CVE-2017-0199 на недопатченных машинах и, что более интересно, с помощью простого копирования пэйлоада на шару c$ с последующим выполнением по WMI или psexec.

3. Второй способ распространения объясняет каким образом были заражены полностью патченные машины. Также на момент распространения хорошо перепакованый пэйлоад CVE-2017-0199 не ловился практически никакими антивирями (да и сейчас не ловится).

4. Рансомварь имеет таймбомбу. Т.е. активировалась сегодня утром по таймеру. Что создает некоторые дополнительные напряги с определением точного времени ее загрузки.

5. Вишенка на торт (с хабра) — несколько недель назад было обновление медка, после которого он перестал работать и в качестве решения саппорт рекомендовал перезапустить его от админа домена.

6. По другим источникам в рансомварь встроен тул вылавливания паролей из памяти зараженной машины, однако эта информация еще требует подтверждения.

7. Каким способом рансомварь попадает в сети, где нет медка, пока точно неизвестно.

Главным вкладом в эпидемию Пети было даже не игнорирование рекомендаций после эпидемии WannaCry

а софтина Медок (m.e.doc)

По локалкам в основном через вполне кошерные psexec и WMI. Главное, чтобы медок был от админа домена запущен.

в какой-то момент медок просто отказался запускаться и его саппорт дал рекомендацию перезапустить его из-под учетки домен админа.

Никакой дырки визуально нет — у него отдельный сервер, сервис не интерактивный и вообще для М$ это скорее норма, чем исключение, когда софтина только от домен админа работает. Тот же шарепоинт, если мне не изменяет память.

Апдейтер Медка вытащил бинарник, проверил мд5, развернул и запустил (там селфэкстрактор), что-то внутри себя обновил.

Более того — после этого спокойно прошло еще 5 дней (апдейт от 22-го), после чего — хлоп, вирус включился по своему таймеру, и приехали.

админ домена имеет тьму законных прав на управление компьютерами домена.

практически как ты сам запустил зараженый файл.

New ransomware, old techniques: Petya adds worm capabilities